دیشب چه بر سر زیرساختهای حیاتی اینترنت کشورمان آمد؟

اگر شب گذشته برخی از وب سایت و خدمات داخلی برای شما کار نمی کرد، باید بگوییم شما تنها نیستید. یک نقص امنیتی خطرناک در سوییچهای شبکه «سیسکو» (Cisco) به هکرها این امکان را داد تا برخی زیرساختهای حیاتی در بسیاری از کشورها از جمله ایران را مختل کنند.

به گزارش پایگاه خبری ربیع،اگر شب گذشته برخی از وب سایت و خدمات داخلی برای شما کار نمی کرد، باید بگوییم شما تنها نیستید. یک نقص امنیتی خطرناک در سوییچهای شبکه «سیسکو» (Cisco) به هکرها این امکان را داد تا برخی زیرساختهای حیاتی در بسیاری از کشورها از جمله ایران را مختل کنند. در نتیجه این حملات برخی از وب سایتها و سرویسهای داخلی با اختلال مواجه شدند که وزیر ارتباطات نیز آن را تأیید کرد. گفته میشود بیش از ۱۶۸,۰۰۰ سیستم در سراسر دنیا در معرض خطر هستند.

گزارشهای تأیید شده نشان میدهد هکرها یک نقص امنیتی در پروتکل ارتباطی مورد استفاده در قابلیت Smart Install Client سوییچهای سیسکو را هدف گرفتهاند که مدتی پیش وجود آن علنی شده بود اما حالا مشخص شده کمتر کسی آن را جدی گرفته است. در صورتی که Smart Install Client در سوییچهای سیسکو فعال باشد، در پس زمینه منتظر دریافت فرمان است که حالا هکرها توانستهاند از طریق اینترنت کنترل آن را به دست بگیرند. Smart Install Client یک ابزار برای گسترش سریع سوییچهای سیسکو است که میبایست فقط از طریق شبکه محلی در دسترس باشد اما هکرها توانستهاند از طریق اینترنت کنترل آن را به دست بگیرند.

برخی از وب سایت هایی که بر اثر حملات مختل شدند

پژوهشگران با اسکن کردن اینترنت بیش ۱۶۸,۰۰۰ سیستم آسیب پذیر در سراسر دنیا را شناسایی کردهاند اما یک گزارش که به سال ۲۰۱۶ بر میگردد، تعداد آن را ۲۵۱,۰۰۰ تخمین زده است. طبق گزارش هایی که شهرسخت افزار مستقلاً قادر به تایید آنها نیست، شب گذشته وب سایت های میزبانی شده توسط «افرانت، رسپینا، شاتل، آسیاتک، ارتباطات زیر ساخت، پارس آنلاین و صبا نت» بر اثر این حملات از دسترس خارج شدند.

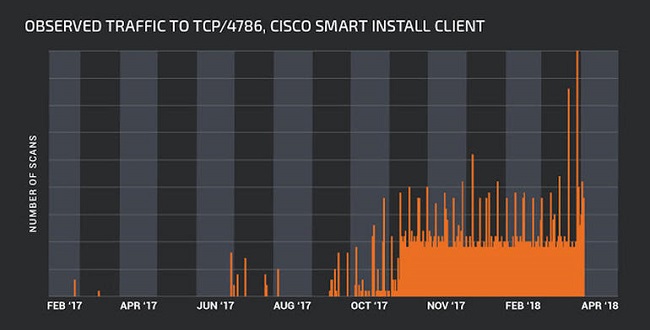

سیسکو تأیید کرده است از ماه نوامبر ۲۰۱۷ میلادی شاهد رشد عظیم ترافیک بر روی درگاه TCP 4786 بوده که در آوریل ۲۰۱۸ به اوج رسیده است. رشد غیر معمول ترافیک میتواند به علت اسکن اینترنت برای یافتن سیستمهای آسیب پذیر یا اجرای حملات باشد.

وزیر ارتباطات کشورمان، آقای جهرمی نقش فعالی در اطلاع رسانی در خصوص این واقعه داشت و از همان ساعات اولیه تأثیر پذیری برخی دیتا سنترها و زیرساختها را تأیید کرد.

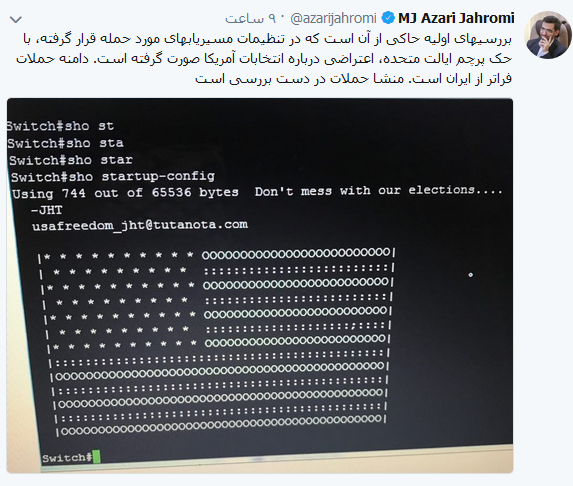

بعدتر آقای جهرمی تصویری منتشر کرد که ترسیم پرچم ایالات متحده و ارتباط حملات با انتخابات رئیس جمهوری سال گذشته آمریکا را نشان میدهد.

در نهایت وزیر ارتباطات خبر از بازگشت بیش از ۹۵ درصد مسیریابهای متأثر از حملات به حالت عادی و از سر گرفته شدن سرویس دهی داد.

اما اگر یک مدیر شبکه بخواهد از وضعیت Smart Install Client با خبر شود، کافی است فرمان vstack config را اجرا کند، نمونه آن را در زیر مشاهده میکنید:

switch#show vstack config | inc Role Role: Client (SmartInstall enabled)

لازم به ذکر است بررسی کردن گزارش وقایع از اهمیت بالایی در شناسایی حملات احتمالی برخوردار است. آسانترین راه برای غیر فعال کردن این قابلیت اجرای فرمان no vstack است. در صورتی هم که این امکان وجود نداشته باشد، محدود کردن دسترسی به رابط آن از طریق ACL میتواند کارساز باشد. نمونه آن را در زیر مشاهده میکنید:

ip access-list extended SMI_HARDENING_LIST permit tcp host 10.10.10.1 host 10.10.10.200 eq 4786 deny tcp any any eq 4786 permit ip any any

اما برخی کارشناسان امنیتی نیز توصیه کردهاند تا پایان حملات سوییچهای غیر ضروری یا غیر فعال از شبکه خارج شوند. سیسکو خود این آسیب پذیری را در ماه فوریه ۲۰۱۷ گزارش کرده بوده و بعدتر نسخه تازهای از Smart Install Client منتشر شد اما حالا مشخص شده کمتری کسی آن را جدی گرفته است.

پژوهشگران می گویند این حملات توسط یک دولت سازمان دهی و اجرا شده است که انگشت اتهام به سوی روسیه نشانه رفته است. این حملات ضرورت غیر فعال کردن سرویس های غیر ضروری را نشان می دهد.